sql注入攻擊是網絡安全領域的重大威脅,其危害涉及數據洩露、網頁篡改、系統控制權喪失等多個方面,對個人隐私、企業運營和社會穩定都可能造成難以估量的損失。開發者和管理員必須充分認識到sql注入攻擊的嚴重性,不能有絲毫的麻痹大意。在開發過程中,要嚴格遵循安全規範,對用戶輸入進行全面且嚴格的驗證和過濾,采用參數化查詢等安全的編程方式。

一,sql注入的危害

1. 數據洩露

當應用程序對用戶輸入數據缺乏有效驗證和過濾時,攻擊者可以利用slq注入漏洞,構造惡意的sql語句來繞過正常的訪問控制。例如,攻擊者可能會使用諸如'OR 1=1 -- 這樣的輸入,使得原本用于限制數據訪問的條件失效,從而獲取到超出授權範圍的數據。這可能包括用戶的個人身份信息、财務數據、交易記錄等敏感信息。此外,通過盲注等技術,攻擊者能夠逐位猜測數據内容,即使系統沒有直接返回敏感信息,也能逐步獲取到有價值的數據。一旦這些用戶隐私信息和重要業務數據被竊取,可能導緻個人隐私被侵犯、企業商業機密洩露,進而引發法律糾紛、經濟損失和聲譽損害。

2. 網頁篡改

攻擊者通過sql注入獲取數據庫的寫入權限後,可以直接修改與網頁相關的數據表。比如,他們可能篡改存儲網頁内容的表,插入惡意代碼、虛假信息或者更改頁面布局和鏈接。在這種情況下,當用戶訪問被篡改的網頁時,可能會被引導至惡意網站,遭受釣魚攻擊、下載惡意軟件,或者接收到錯誤和誤導性的信息,嚴重影響正常的業務運營和用戶體驗。例如,攻擊者可以将合法網站的鏈接替換爲惡意鏈接,導緻用戶在不知情的情況下訪問危險網站,造成财産損失或個人信息洩露。

3. 系統控制權喪失

在sql注入攻擊中,如果攻擊者成功獲取了足夠的權限,他們可以篡改數據庫服務器中的系統管理員賬戶信息。這使得攻擊者能夠以管理員身份登錄,進而完全掌控數據庫服務器。一旦攻擊者掌控了服務器,他們不僅可以随意修改數據庫中的數據,還可能利用服務器的漏洞獲取操作系統的更高權限,從而實現對整個服務器的遠程控制。這意味着攻擊者可以安裝惡意軟件、竊取更多敏感信息、破壞系統文件,甚至将服務器用于其他非法活動。這種情況将給企業和組織帶來極大的損失,包括數據丢失、業務中斷、法律責任以及不可估量的聲譽損害。

二,SQL注入的常見漏洞類型

1, 基于錯誤的注入

攻擊者通常會精心構造一些惡意的輸入,這些輸入會導緻應用程序在處理時産生錯誤。當應用程序返回詳細的錯誤信息時,攻擊者可以從中獲取有關數據庫結構和數據的線索。例如,通過輸入特定的字符串,使得數據庫在執行查詢時觸發錯誤,錯誤信息中可能會包含表名、列名、數據類型等關鍵信息。攻擊者利用這些信息進一步構造更精确的注入語句,逐步獲取更多敏感數據。

2,聯合查詢注入

攻擊者通過在注入點插入聯合查詢語句,将惡意查詢與原始查詢結合,從而獲取敏感信息。他們會先确定目标表的字段數量,然後構造與之匹配的聯合查詢。例如,通過UNION SELECT語句,将惡意查詢的結果與原始查詢的結果合并顯示在頁面上。這樣,攻擊者就能夠獲取到原本不應該被展示的數據,如用戶的密碼、信用卡信息等。可能造成的後果包括用戶隐私洩露、數據被篡改、系統安全性被嚴重破壞等。

3,基于時間的盲注入

攻擊者通過觀察應用程序的響應時間來推斷SQL查詢的執行結果。其原理是在注入的SQL語句中嵌入一些能夠導緻數據庫執行時間變化的操作。例如,使用SLEEP函數,如果注入的語句執行成功,應用程序的響應會明顯延遲;如果執行失敗,響應時間則相對正常。危害在于,這種方式較爲隐蔽,難以被及時發現,攻擊者可以利用長時間的試探逐步獲取數據庫中的敏感信息,而且會對數據庫性能造成一定影響,幹擾正常的服務運行。

三,如何防範sql注入攻擊保障網絡安全

1,限制數據庫用戶權限

爲不同用戶設置合理的權限是降低風險的關鍵。應該遵循最小權限原則,即隻給予用戶完成其特定任務所需的最小權限。例如,普通用戶可能隻被授予讀取數據的權限,而不具備修改、删除或創建數據的權限。對于涉及敏感操作的用戶,如管理員,也應嚴格限制其權限範圍,避免過度授權。通過精細化的權限管理,可以減少攻擊者在成功注入後能造成的損害。

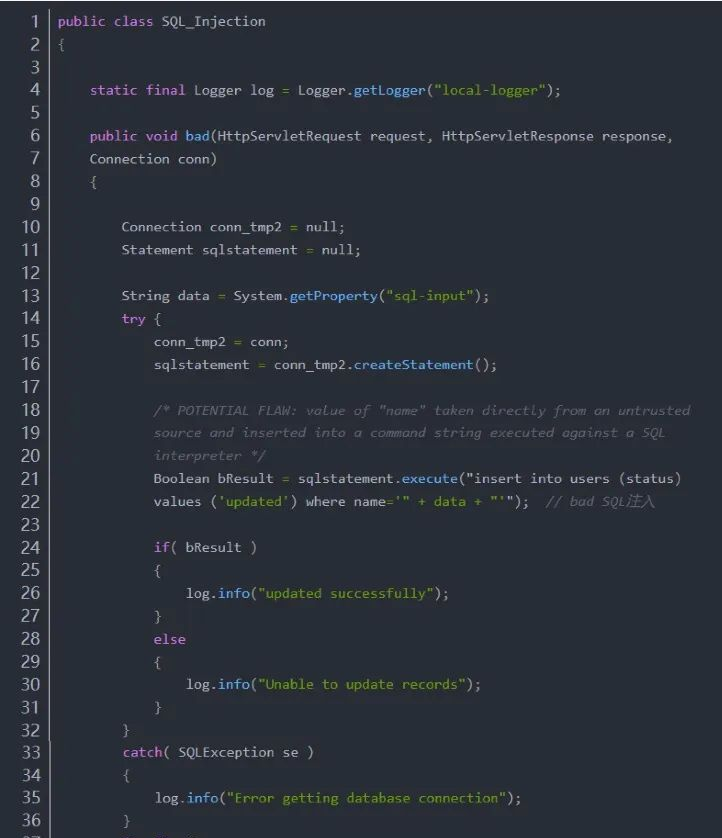

2,使用參數化查詢

參數化查詢是防止sql注入的有效手段。它将用戶輸入的數據與sql語句的結構分離開來,數據庫會對參數化的部分進行特殊處理,确保其不會被解釋爲可執行的sql代碼。

3,定期更新和維護

及時更新數據庫和應用程序是必不可少的防範措施。數據庫和應用程序的廠商會不斷發布安全補丁來修複已知的漏洞,及時安裝這些補丁能夠有效堵住可能被攻擊者利用的漏洞。同時,定期進行漏洞掃描可以主動發現系統中存在的潛在風險,提前采取措施進行修複,将 SQL 注入攻擊的威脅降到最低。

4, 輸入驗證和過濾

輸入驗證和過濾在防範sql注入攻擊中至關重要。它要求對用戶輸入的數據進行嚴格的檢查,确保其符合預期的格式和規則。對于常見的特殊字符,如單引号、分号、注釋符等,必須進行過濾或轉義處理。這樣可以避免攻擊者利用這些特殊字符構造惡意的sql語句。通過嚴格的輸入驗證和過濾,可以在數據進入應用程序之前就将潛在的惡意輸入拒之門外,大大降低了sql注入攻擊成功的可能性。

sql注入攻擊在網絡安全中有着重大的威脅,作爲企業網絡安全管理者應該提前做好防禦。像ddos防護和cc防護也是不可缺少的網絡安全項目。

粵公網安備 44190002006733号

粵公網安備 44190002006733号