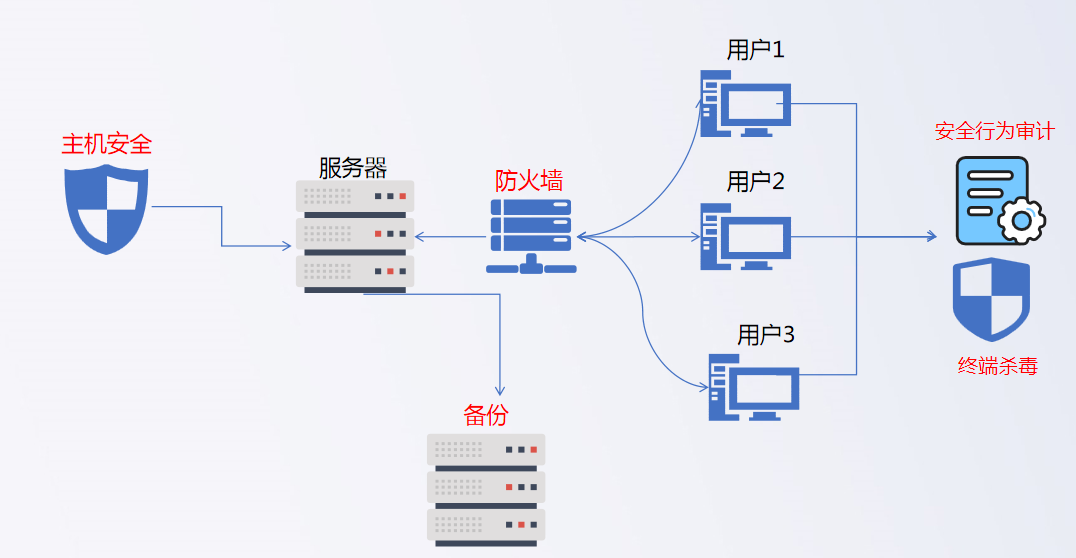

在如今互聯網快速發展的時代,網絡安全在互聯網中的地位越來越重要,很多企業都計劃配置硬件防火牆來防禦網絡攻擊。硬件防火牆就如同企業網絡的堅固盾牌,阻擋着來自互聯網的各種惡意威脅。通過嚴格的訪問控制策略,它能夠精确篩選進出網絡的流量,将潛在的黑客攻擊、惡意軟件傳播等危險拒之門外。

然而,僅僅擁有硬件防火牆是不夠的,合理配置至關重要。如果配置不當,防火牆可能無法發揮其最大功效,甚至可能成爲網絡的瓶頸。合理的配置需要根據企業的業務需求、網絡架構和安全策略進行定制。

一,硬件防火牆的選擇要點

1,VPN 支持

對于現代企業而言,員工異地辦公需求日益增長,因此确保硬件防火牆支持安全的遠程連接至關重要。讓員工在異地也能實現安全連接,順利開展工作。在選擇防火牆時,要留意其是否能爲遠程連接建立穩定且安全的通道,并具備相應的監測功能,保障數據傳輸的安全性和穩定性。

2,易用性評估

易用性對于企業管理和維護防火牆至關重要。一個具備友好圖形界面的防火牆,能大大降低操作的複雜性和出錯率。

3,安全性考量

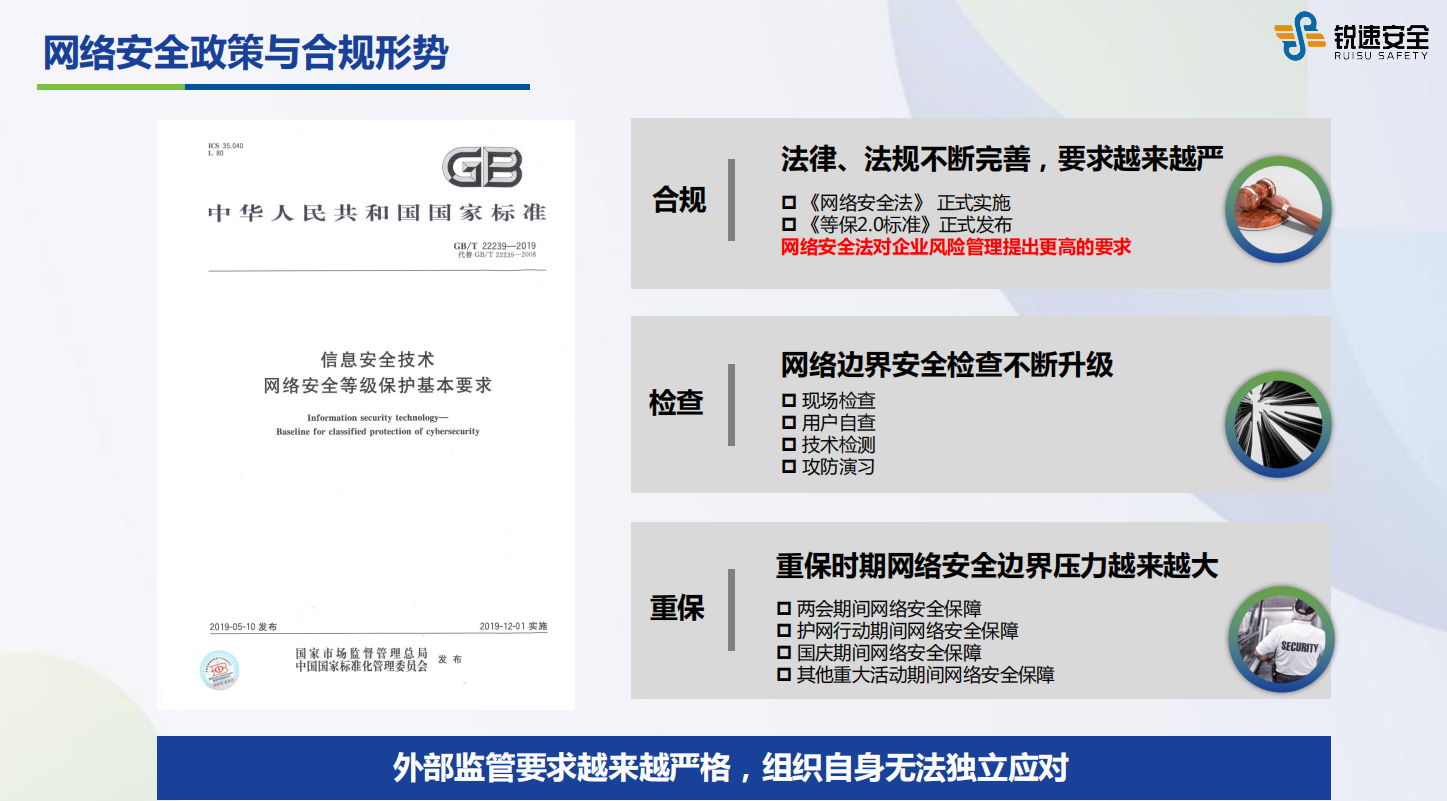

在選擇硬件防火牆時,安全性是首要考量因素。要确保所選擇的防火牆具有可靠的安全認證,如通過國際計算機安全協會(ICSA)的認證等。同時,強大的防護功能必不可少,如具備先進的入侵檢測系統、防病毒功能以及能夠有效防禦ddos攻擊等。

二,配置前的準備工作

1,了解安全風險

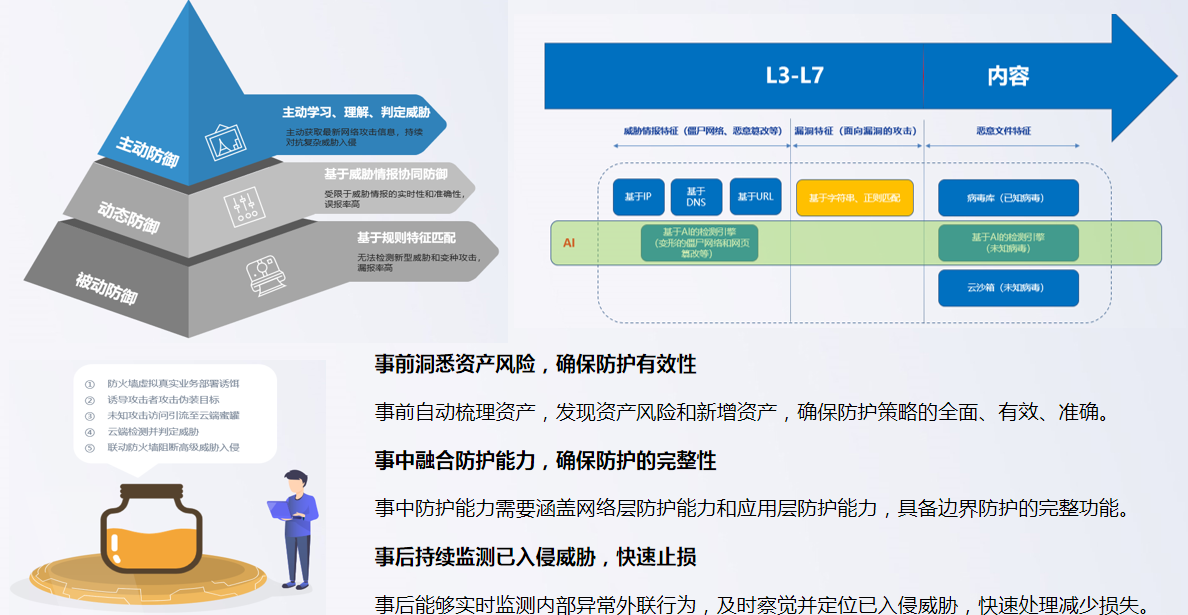

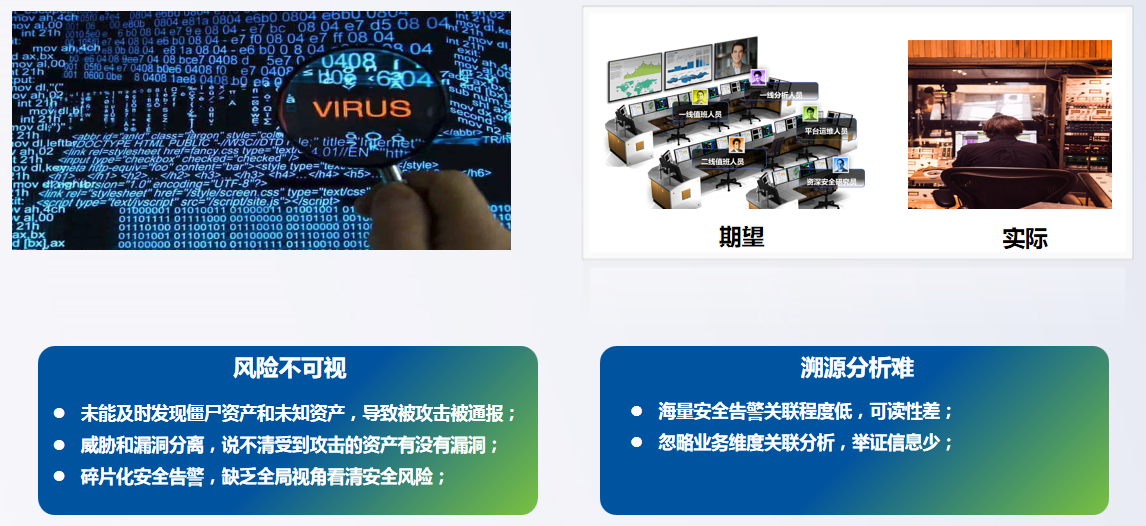

在當今的網絡環境中,病毒的變種不斷湧現,其傳播方式越發隐蔽和複雜。黑客攻擊手段日益多樣化,從簡單的端口掃描到複雜的 APT 攻擊,時刻威脅着企業網絡的安全。數據洩露更是企業面臨的重大風險,無論是内部人員的誤操作還是外部的惡意竊取,都可能導緻企業的核心數據落入不法分子手中。深入研究這些潛在威脅,有助于我們在配置防火牆時,有針對性地設置防護策略。例如,針對病毒,加強文件過濾和掃描;針對黑客攻擊,強化入侵檢測和防禦機制;針對數據洩露,嚴格控制數據的流出規則和加密傳輸。隻有清晰地認識到這些風險,才能讓防火牆的配置更具針對性和有效性。

2,評估企業網絡需求

企業規模的大小直接影響着網絡的複雜程度和流量需求。小型企業可能隻有數十台設備和相對簡單的網絡架構,而大型企業可能擁有數千台設備、多個分支機構以及複雜的網絡拓撲。業務類型也是評估的關鍵因素,例如金融企業處理大量敏感的财務數據,對防火牆的安全性和穩定性要求極高;電商企業在促銷活動期間會面臨瞬間的高流量沖擊,需要防火牆具備強大的處理能力。網絡流量的分析同樣重要,日常的業務流量、高峰期的流量峰值以及不同業務模塊的流量特點,都決定了防火牆所需的吞吐量和并發連接數。通過綜合考慮這些因素,我們能夠明确防火牆所需的性能,如處理速度、存儲容量等,以及功能要求,像入侵檢測、vpn支持等。

三,避免常見的配置誤區

1,端口轉發錯誤

正确的端口轉發規則對于網絡安全至關重要。若配置不當,可能會引發嚴重的安全漏洞。比如,在未充分考慮安全性的情況下,随意開放大量端口進行轉發,可能會讓黑客有可乘之機。某中小企業由于錯誤地将内部服務器的重要端口全部開放轉發,導緻遭受了黑客的入侵。爲避免此類錯誤,應仔細評估每個端口轉發的必要性,并限制源 IP 地址範圍,同時定期審查端口轉發規則。

2,過度配置與性能失衡

在配置硬件防火牆時,企業有時會過度追求安全性,導緻防火牆規則過于複雜和嚴格。例如,設置過多的深度包檢測規則或過于頻繁的數據包審查,這可能會消耗大量的系統資源,從而使網絡性能下降。以某大型企業爲例,其過度配置的防火牆導緻網絡延遲增加,員工的工作效率受到嚴重影響。爲防止這種情況,應根據實際業務需求,合理平衡安全性和性能。例如,對于非關鍵業務的流量,可以适當減少審查的深度和頻率。

3,忽視出站流量控制

企業往往重視入站流量的控制,卻容易忽視出站流量的有效過濾。然而,未經有效控制的出站流量可能導緻敏感數據的洩露。例如,員工無意中将公司機密數據通過未經授權的渠道發送出去。因此,企業應制定嚴格的出站流量規則,對敏感數據的傳輸進行監控和限制。同時,利用技術手段對出站流量進行實時分析,及時發現異常行爲。

四,配置過程中的關鍵步驟

1,策略配置

入站流量管理需要嚴格審查,僅允許來自可信源的必要流量進入企業網絡。通過設置精确的規則,阻止可能的惡意流量,如來自已知惡意 IP 段的訪問請求。出站流量控制則着重于防止内部數據的未經授權流出,例如限制員工向外部發送敏感文件或數據。對于關鍵業務的流量,應給予優先級保障,确保其穩定和高效傳輸。同時,實時監測流量模式,以便及時發現異常并調整策略。

2,基礎配置

在進行基礎配置時,開啓必要端口是關鍵的一步。首先需要明确企業業務所需的端口,如常見的80端口用于網頁訪問,443端口用于安全的網頁連接等。同時,對于一些非必要的端口應予以關閉,以減少潛在的攻擊面。設置訪問控制列表(ACL)則能進一步增強安全性。通過定義規則,指定哪些ip地址或網段能夠訪問特定的端口和服務,從而有效阻止未經授權的網絡訪問。例如,可以限制特定外部 IP 對内部敏感服務的訪問,或者隻允許特定内部網段訪問外部的某些資源。這樣能夠大大降低網絡攻擊的風險,保障企業網絡的基本安全。

3,告警配置

合理設置告警等級至關重要。對于嚴重的威脅,如大規模的ddos攻擊,應設置爲高級告警,以便及時采取緊急應對措施。對于一般性的異常流量或可疑訪問嘗試,可設置爲中級告警。通知方式應多樣化,除了常見的郵件通知,還可結合短信、即時通訊工具等,确保相關人員能及時收到告警信息。此外,配置告警通知對象時,應包括網絡管理員、安全負責人關鍵角色,确保異常能被迅速響應和處理。

五,防火牆後期維護

2. 監控與審計

企業需要持續監控網絡活動,通過實時監測流量、連接和訪問請求等,及時發現異常情況。可以利用專業的監控工具,設定阈值和警報規則,一旦流量超過特定水平或出現可疑的訪問模式,立即向相關人員發送警報。

1. 定期更新與升級

防火牆的軟件和硬件需要定期更新與升級,以有效應對不斷變化和演進的網絡威脅。随着黑客技術的日益精進,新的漏洞和攻擊手段層出不窮。爲了确保防火牆能夠抵禦這些新型威脅,供應商會不斷發布軟件補丁和硬件改進方案。

硬件防火牆的配置是比較複雜的,對專業性要求非常高。如果企業沒有專業的防火牆維護人員,建議可以選擇雲防護,雲防護相對硬件防火牆配置簡單,也會有網絡安全服務商一對一維護。

粵公網安備 44190002006733号

粵公網安備 44190002006733号